上回说到成功上传了一个JSP木马,本节我们继续对此站进一步渗透分析

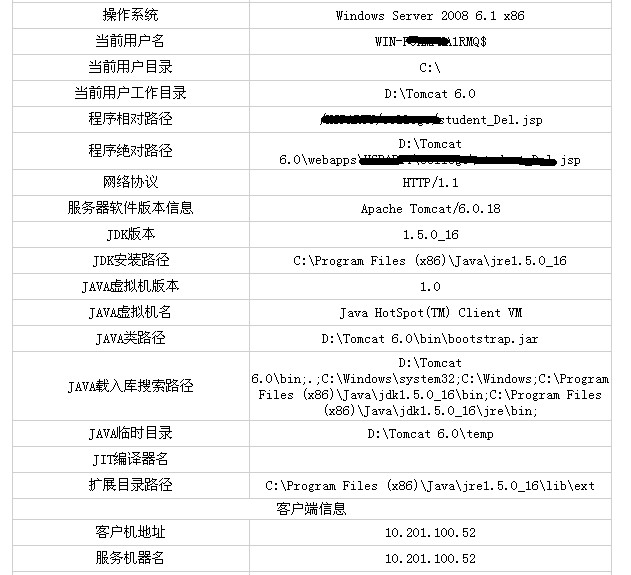

首先在木马后台中查看一下服务器的信息

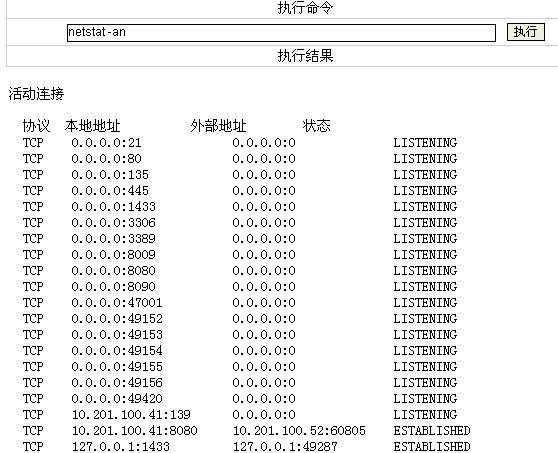

可以看出是windows 2008的系统,另外根据IP来看是内网,执行命令行 netstat -an 回显

端口开的还是比较齐全的,windows 2008系统自身漏洞比较少,所以看看3306、1433以及21端口有没有可以用的漏洞

至于135和445是RPC服务开启的标志,漏洞版本号是MS08067,但是影响系统里没有2008,因此2008系统下目前没有该exploit的发挥空间,遂弃之

接下来就先针对MySQL以及MSSQL来进行一系列分析,首先要找到数据库SA的帐号密码,目测了下这个服务器除了系统版本比较先进之外对目录的访问限制几乎没有,安全性可想而知

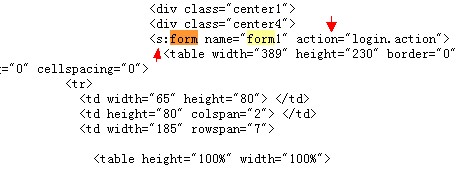

接下来我们需要查看JSP源码,然后找出数据库连接的帐号密码。通常选择Login之类的文件为突破口,寻找账号验证连接数据库的部分,那里一定会有我们想要的东西,打开Login.jsp,查找一下表单Form的位置,找到代码如下

看来用的是TagLib标记库的方式加载验证模块

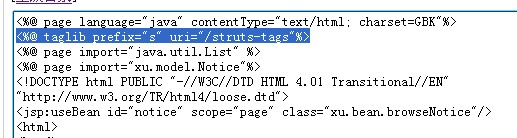

红色标注的“s”是一个taglib,login.action是传递的页面名,我们在顶部找到在本JSP页面包含的taglib标记

<%@ taglib prefix=”s” uri=”/struts-tags” %> 看到这个我们应该明白该页面调用了Struts2框架的库文件

这个标签定义在struts2-core-2.0.x.jar里面的文件META-INF/struts-tags.tld里,但是我们没必要去找它,因为既然用了框架那么数据库帐号密码肯定在框架的配置文件里

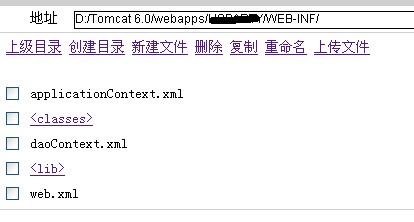

我们进入META-INF文件夹下,简单扫了一眼,初步判断这是一个Struts2 + Spring 框架的站

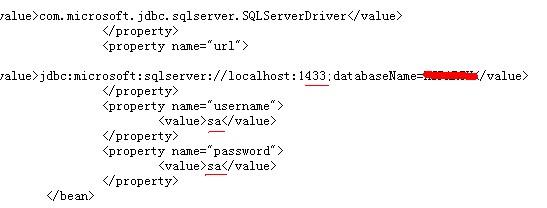

翻找了几个XML配置文件,最后在Spring的配置文件applicationContext.xml找到了数据库的连接信息

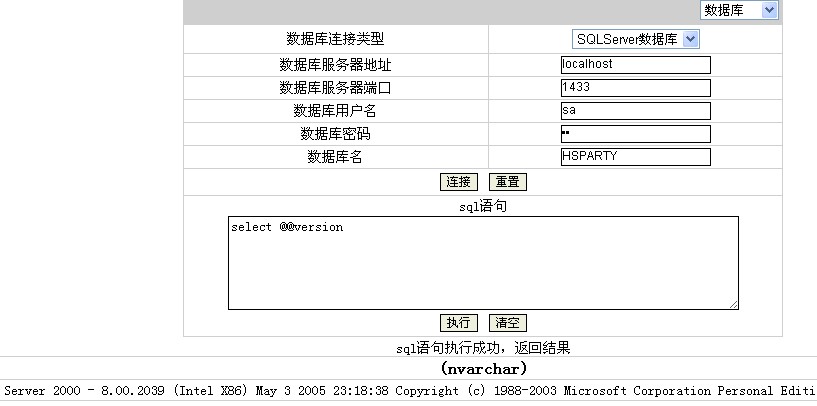

果真是SA权限,看来一切顺利,验证一下输入 select @@version 查看一下数据库版本

获取SA数据库权限成功

下一节我们将继续讲解如何通过MSSQL SA权限进行服务器提权

以上内容仅供交流,请勿用于非法用途

BeiTown

2012.12.06

Tags: 1433, 3306, BeiTown, JSP, Spring, Struts, 数据库SA, 渗透, 网络安全