Archive for the ‘网络安全’ Category

C++网络安全工具编程(二)Web目录扫描器

星期二, 四月 30th, 2013 136 views我们知道对目标网站的访问是基于Http协议的,而Http又是基于TCPsocket连接的,所以本例中将会使用到上一节中的部分代码,即关于C++最简socket连接建立的Demo。

建立socket连接的过程请参考《C++网络安全工具编程(一)connect端口扫描器》中的基础部分。

当成功与目标服务器的80端口(即http服务端口)建立连接后,我们即可通过发送请求和接收消息来与目标网站服务器进行信息交互,大部分浏览器的实现也是基于此原理。

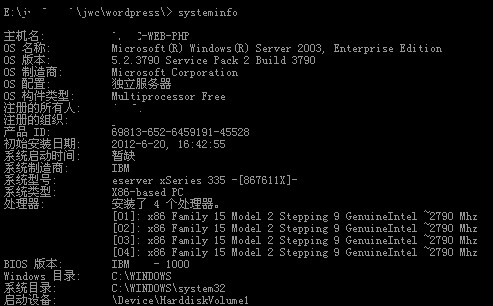

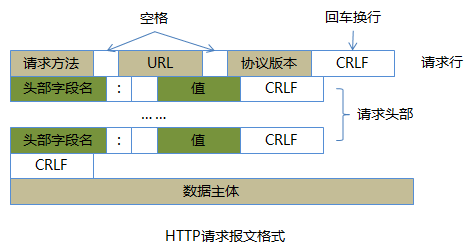

那么,应该怎样与目标网页服务器进行交互呢。这里我们需要先了解一下Http报文。

先来看下Http请求报文

(图来自网络)

(更多…)

C++网络安全工具编程(一)connect端口扫描器

星期日, 四月 28th, 2013 169 views端口扫描的种类有很多,其中最简单的即为基于TCP三次握手协议的connect扫描器。其原理为与服务端口建立一个socket连接,当连接上时即可判断端口打开,之后断开连接,进行下一端口的试探。

首先来看一个最简的c++客户端与目标服务器建立socket连接的基础代码

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 | #include "stdafx.h" #include <string .h> #include <winsock .h> #include <iostream> #pragma comment(lib,"ws2_32.lib") using namespace std; int _tmain(int argc, _TCHAR* argv[]) { //初始化Windows Sockets 动态库 WSADATA wsaData; if(WSAStartup(MAKEWORD(2,2),&wsaData)!=0) { cout< <"找不到可使用的WinSock dll!"<<endl; return 1; } //创建套接字 SOCKET sClient=socket(AF_INET,SOCK_STREAM,IPPROTO_TCP); if(sClient==INVALID_SOCKET) { cout<<"创建客户端socket失败!"<<endl; return 1; } //连接服务器 SOCKADDR_IN addrServ; addrServ.sin_family=AF_INET; addrServ.sin_addr.S_un.S_addr=inet_addr("127.0.0.1"); addrServ.sin_port=htons(10046); if(connect(sClient,(sockaddr *)&addrServ,sizeof(sockaddr))==SOCKET_ERROR) { cout<<"连接服务器失败!"<<endl; closesocket(sClient); return 1; } else cout<<"连接服务器成功!"<<endl; //关闭套接字,释放资源 closesocket(sClient); WSACleanup(); return 0; |

骇客级服务器初级安全防范(3) – 消除入侵者隐藏帐号

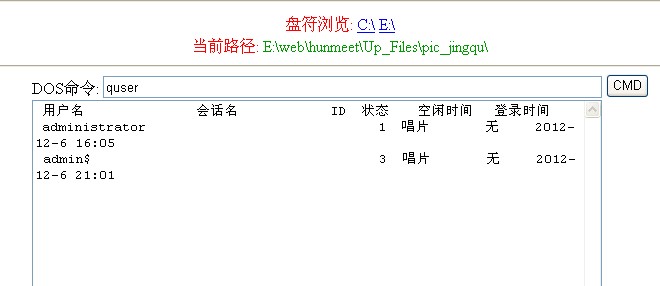

星期五, 十二月 7th, 2012 146 views找到以前的一个webShell连上去看看,用quesr命令查看了一下,shit!发现已经被人提权了

没关系,一会连他一块端了

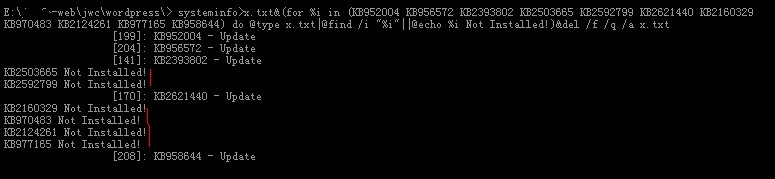

输入systeminfo>x.txt&(for %i in (KB952004 KB956572 KB2393802 KB2503665 KB2592799 KB2621440 KB2160329 KB970483 KB2124261 KB977165 KB958644) do @type x.txt|@find /i “%i”||@echo %i Not Installed!)&del /f /q /a x.txt

查看了一下未打的补丁,iis6漏洞位列其中,甩上去一个iis6的exploit,添加一个帐号试试

(更多…)

利用Tomcat弱口令后台渗透笔记(2)——JSP源码分析

星期四, 十二月 6th, 2012 180 views上回说到成功上传了一个JSP木马,本节我们继续对此站进一步渗透分析

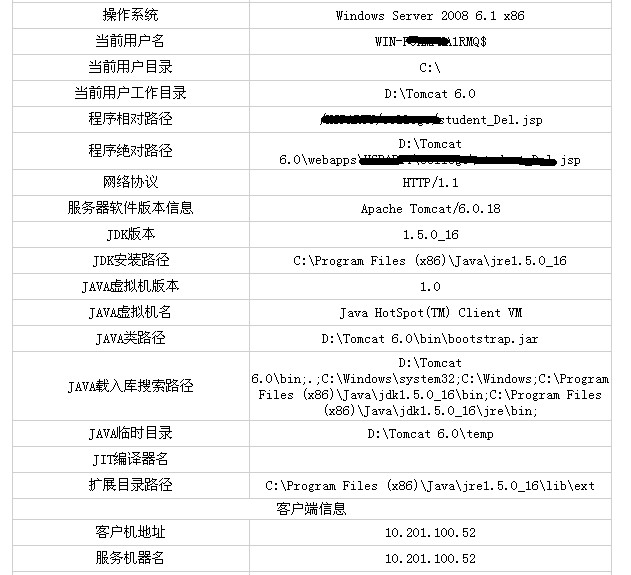

首先在木马后台中查看一下服务器的信息

可以看出是windows 2008的系统,另外根据IP来看是内网,执行命令行 netstat -an 回显

(更多…)

利用Tomcat弱口令后台渗透笔记(1)——WAR上传

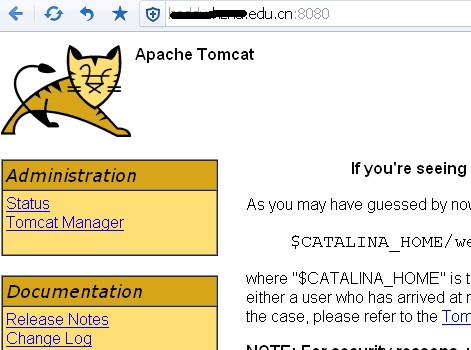

星期三, 十二月 5th, 2012 283 views通常JSP网站安全性都非常高,但也不是没有突破口,比如遇到Tomcat服务器的站,通常我们可以试着访问其8080端口,如果管理员疏忽的话有时可以出现如下界面

骇客级服务器初级安全防范(1) – cPanel禁用目录索引

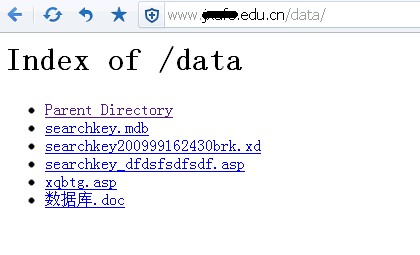

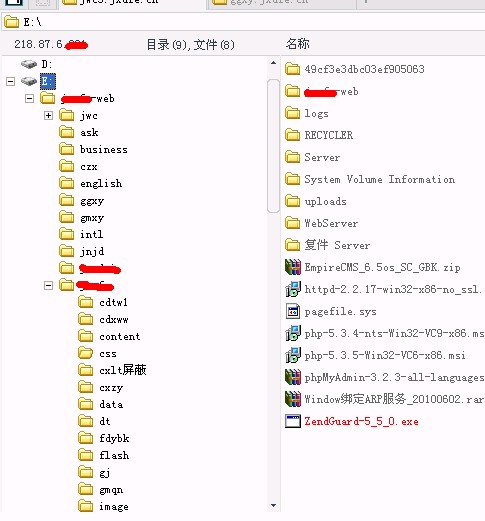

星期四, 十一月 29th, 2012 98 views很多网站的管理员非常不细心,目录索引(列目录)有时是非常致命的,随便找了个网站(表示国内某211官网躺着中枪 -_-||),文件目录被看的一清二楚

就拿这个网站来说,各种目录都能爆出来,那基本上大门就已经敞开了一半,就好比一扇坚固的防盗门,但内部的锁结构却毫无掩饰的暴露在外面,接下来很容易就被专业人员通过研究寻找漏洞或者直接下载到一些重要信息,比如说后台帐号密码之类,从而一举拿下网站

好了,对于渗透的东西今天就说到这里,今天主要将的是如何防范

(更多…)

骇客级服务器初级安全防范(2) – 提权修复受灾网站

星期四, 十一月 29th, 2012 183 views帮朋友友情检测一下她学校的官网如何,先上360网安走一遍

0分!好吧,PR7的站,这还是国家重点啊,实在惨不忍睹

用工具大概扫了下,发现子站有个WordPress的,简单利用一下直接写入一句话木马拿了WebShell,估计能进去的漏洞还有很多,一会找出来一块堵了

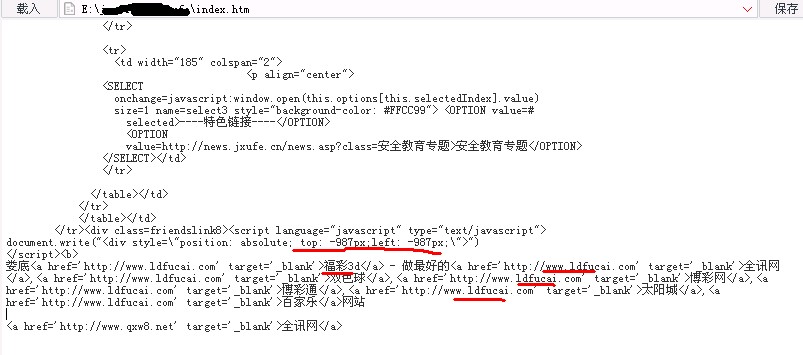

直接就进到E盘根目录了,权限这么大,估计情况最糟的话已经被提权了,先把360提示的几个黑链给杀了漏洞给堵了,检查了下网站根目录已经不解析asp脚本了,应该是静态首页,打开index.html

都是黑链。。。做了DIV的Position的偏移隐藏,黑链全删了先

看了一下其他文件表示有点惨不忍睹,用WebShell来杀估计杀不干净,直接提权好了

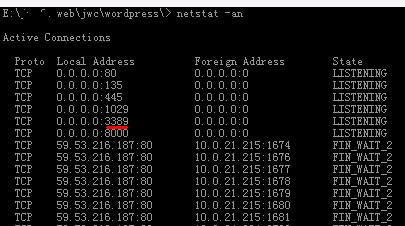

用虚拟终端去连接一下WebShell 输入CMD命令 netstat -an 检查下开了哪些端口

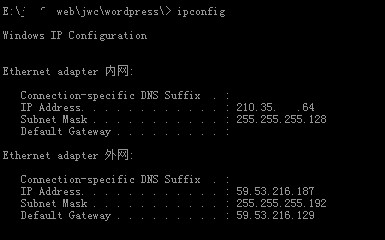

赫然看见3389端口,输入 ipconfig 检查一下网段

看来应该是内网3389了,没关系先提权限再说,输入 systeminfo 查下其他信息

Win2003的系统4核 接下来输入事先整理好的一段脚本看下有什么溢出漏洞可以利用,脚本如下

systeminfo>x.txt&(for %i in (KB952004 KB956572 KB2393802 KB2503665 KB2592799 KB2621440 KB2160329 KB970483 KB2124261 KB977165 KB958644) do @type x.txt|@find /i “%i”||@echo %i Not Installed!)&del /f /q /a x.txt

基本原理就是利用批处理将systeminfo输出到x.txt文件里然后利用for循环对已知的漏洞补丁进行比对检查

有以下6个漏洞未打补丁

KB2503665 (MS11-046)

KB2592799 (MS11-080)

KB2160329 (MS10-048)

KB970483 (IIS6漏洞)

KB2124261 (IIS7)

KB977165 (MS10-015)

先传个iis6.exe 漏洞利用工具上去,直接上传失败,看来是被杀毒软件杀了或者禁止传exe文件,改个名字iis6.txt,传上去了

执行E:\xxx-web\jwc\wordpress\> iis6.txt

出现

[IIS6Up]–>IIS Token PipeAdmin golds7n Version

[IIS6Up]–>This exploit gives you a Local System shell

[IIS6Up]–>Could not set registry values

如果回显是Usage: iis6up.exe “command” 就说明可以运行了,没办法,看看其他的…

未完待续~

BeiTown

2012.11.29